Mudanças entre as edições de "Ssl e apache2"

(Nova página: echo "Listen 443" >> /etc/apache2/ports.conf inserir NameVirtualHost 127.0.0.1:443 favoritos.nkosi.org rss.nkosi.org comunidade.nkosi.org ead.nkosi.org webmail.nkosi.org blog.nkosi....) |

|||

| Linha 1: | Linha 1: | ||

| − | + | wget https://docs.indymedia.org/pub/Sysadmin/CaCertSsl/csr.sh.txt | |

| − | + | sh csr.sh.txt | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | wget | ||

| − | |||

| − | |||

Private Key and Certificate Signing Request Generator | Private Key and Certificate Signing Request Generator | ||

This script was designed to suit the request format needed by | This script was designed to suit the request format needed by | ||

| Linha 61: | Linha 46: | ||

The Private Key is stored in myservername_privatekey.pem | The Private Key is stored in myservername_privatekey.pem | ||

| + | Serão gerados dois arquivos: myservername_csr.pem e myservername_privatekey.pem | ||

| + | |||

| + | O myservername_csr.pem é o que você deve cadastrar no CAcert e irá gerar um certificado. | ||

| + | |||

| + | Deu o nome do certificado gerado pela CAcert de myservername_server.pem. | ||

| + | |||

| + | |||

| + | mkdir /etc/apache2/ssl/ | ||

| + | mkdir /etc/apache2/ssl/priv/ | ||

| + | mkdir /etc/apache2/ssl/cacert/ | ||

| + | wget https://www.cacert.org/certs/class3.crt | ||

| + | mv myservername_server.pem /etc/apache2/ssl/ | ||

| + | mv myservername_privatekey.pem /etc/apache2/ssl/priv/ | ||

| + | mv class3.crt /etc/apache2/ssl/cacert/ | ||

| − | Crie uma conta no CACert | + | == Crie uma conta no CACert == |

https://www.cacert.org/index.php | https://www.cacert.org/index.php | ||

| Linha 93: | Linha 92: | ||

mydestination = nkosi.org, nkosi, localhost.localdomain, li28-25.members.linode.com, localhost.members.linode.com, localhost | mydestination = nkosi.org, nkosi, localhost.localdomain, li28-25.members.linode.com, localhost.members.linode.com, localhost | ||

| − | + | == No apache2 == | |

nano /etc/apache2/sites-available/webmail | nano /etc/apache2/sites-available/webmail | ||

| − | <VirtualHost | + | <VirtualHost 127.0.0.1:443> |

ServerName webmail.nkosi.org:443 | ServerName webmail.nkosi.org:443 | ||

UseCanonicalName DNS | UseCanonicalName DNS | ||

| Linha 119: | Linha 118: | ||

</VirtualHost> | </VirtualHost> | ||

| − | <VirtualHost | + | <VirtualHost 127.0.0.1:80> |

ServerName webmail.nkosi.org | ServerName webmail.nkosi.org | ||

DocumentRoot /var/www/nkosi.org/webmail | DocumentRoot /var/www/nkosi.org/webmail | ||

Edição das 21h53min de 22 de novembro de 2010

wget https://docs.indymedia.org/pub/Sysadmin/CaCertSsl/csr.sh.txt sh csr.sh.txt Private Key and Certificate Signing Request Generator This script was designed to suit the request format needed by the CAcert Certificate Authority. www.CAcert.org

Short Hostname (ie. imap big_srv www2): myservername FQDN/CommonName (ie. www.example.com) : www.foo.indymedia.org Type SubjectAltNames for the certificate, one per line. Enter a blank line to finish SubjectAltName: DNS:www.foo.indymedia.org SubjectAltName: DNS:foo.indymedia.org SubjectAltName: DNS:indymedia.foo SubjectAltName: DNS:www.indymedia.foo SubjectAltName: DNS:www.bar.indymedia.org SubjectAltName: DNS:bar.indymedia.org SubjectAltName: DNS: Running OpenSSL... Generating a 2048 bit RSA private key .............+++ .......................................+++ writing new private key to 'myservername_privatekey.pem' ----- Copy the following Certificate Request and paste into CAcert website to obtain a Certificate. When you receive your certificate, you 'should' name it something like myservername_server.pem

-----BEGIN CERTIFICATE REQUEST----- MIIC4DCCAcgCAQAwIDEeMBwGA1UEAxMVd3d3LmZvby5pbmR5bWVkaWEub3JnMIIB IjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA0jBlssXmPlDBkurcVZuhruBT EWTOelPH9BESaxDXgPmBCcK4ZA2+UHDmHnkzYetBsxM1PWvQP/RA6JCK1FiSqT4L mMvHMPVv3nc5SJp9yvNB/VSZVdaU21GoMHeuuGEHds4GNv3/SmkeM2ek+SrN4ld9 hTyvnsYqHCnv2gorWyrlgeyZv1wTsXrBThtPZYujaS7Sp/c3S7usdE/NoL4D18lB M0UWXc/h9wcnXrphPnOOW0YnvEHP9tftkrahuj+/bEFn2D/RzM6wmSCCwzcDiuth LTt8qcNXCy4XLLqlEjtoIYembqs/BwDWplly1iLw5a4UhQuRRitdd8tFG/O8VQID AQABoHsweQYJKoZIhvcNAQkOMWwwajBoBgNVHREEYTBfghFmb28uaW5keW1lZGlh Lm9yZ4INaW5keW1lZGlhLmZvb4IRd3d3LmluZHltZWRpYS5mb2+CFXd3dy5iYXIu aW5keW1lZGlhLm9yZ4IRYmFyLmluZHltZWRpYS5vcmcwDQYJKoZIhvcNAQEEBQAD ggEBAAk4p4gyLqcCGGN4dKnIeZxK4H1mg4nV5pZVjchSido2Md70LYqFM8jTQoTO +TfH38SZ9xDCIp3x+kwEiFGxWW8U8MXgnySzfrDU1lCtflcXBAH+KLApsYT8VQ7C Jn/0rSP1hDuOKbDxvQyS3mncyhB9IBv+qUo1F+jDJlruC4ksShRg7K+xNl58O8pE bCPIeMeYQ39CsAOFK4sU9xjtALk1aYSskZa+w25IbLr+fwoNTmYCTzsQcTEz5WIL 63eT5F47ITmX/D69QO+plRonSeoj6QJ6F5N/5csEYmOen657aNmt5nJOmkySQhFJ 1hf6wb3b4pdPB1R+88SGVDXYw+E= -----END CERTIFICATE REQUEST-----

The Certificate request is also available in myservername_csr.pem The Private Key is stored in myservername_privatekey.pem

Serão gerados dois arquivos: myservername_csr.pem e myservername_privatekey.pem

O myservername_csr.pem é o que você deve cadastrar no CAcert e irá gerar um certificado.

Deu o nome do certificado gerado pela CAcert de myservername_server.pem.

mkdir /etc/apache2/ssl/

mkdir /etc/apache2/ssl/priv/

mkdir /etc/apache2/ssl/cacert/

wget https://www.cacert.org/certs/class3.crt

mv myservername_server.pem /etc/apache2/ssl/

mv myservername_privatekey.pem /etc/apache2/ssl/priv/

mv class3.crt /etc/apache2/ssl/cacert/

Crie uma conta no CACert

https://www.cacert.org/index.php

CRL (Certificate Revocation List / Lista de Revogação de Certificado) é um arquivo contendo os domínios (e sub). Nela tem informações importantes como data que expira o certificado, o orgão emissor para testar a confiabilidade do certificado. Você pode atualizar a lista tanto para obter mais domínios como para atualizar certificados vencidos.

Um gratuito orgão emissor muito usado é o CACert.

Adicionando CRL (CACert)em Mozilla Firefox (3.0)

Editar > Preferências > Avançado > Criptografia > Revogações > Importar e insira http://crl.cacert.org/revoke.crl > OK > Fechar > Fechar. Espere algum instante para baixar as informações, assim que terminar irá aparecer um diálogo, e clique em OK.

Agora adicione o certificado raiz (root) da CACert

- Acesse http://www.cacert.org/index.php?id=3

- Clique em "Root Certificate (PEM Format)"

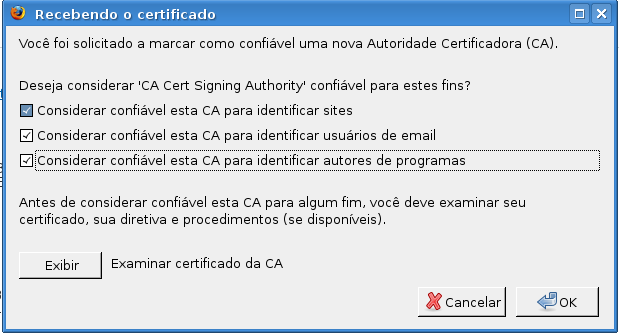

- Marque as três opções como a imagem abaixo

Certificado Raiz da ICP Brasil

No postfix ao pedir para verificar o subdominio webmail.nkosi.org ele irá mostrar algumas alternativas de email válido do servidor para que seja enviada uma mensagem para confirmação, se acaso não tiver esse usuário ele não aceita, fica tipo root@webamail.nkosi.org. resolvi isso acrescentado em mydestination do postfix todos subdominios que eu iria adicionar na sequencia.. ficando assin

mydestination = nkosi.org, nkosi, localhost.localdomain, li28-25.members.linode.com, localhost.members.linode.com, localhost, favoritos.nkosi.org, rss.nkosi.org, comunidade.nkosi.org, ead.nkosi.org, webmail.nkosi.org, blog.nkosi.org, mail.nkosi.org, www.nkosi.org /etc/init.d/postfix restart

se que antes estava assim mydestination = nkosi.org, nkosi, localhost.localdomain, li28-25.members.linode.com, localhost.members.linode.com, localhost

No apache2

nano /etc/apache2/sites-available/webmail

<VirtualHost 127.0.0.1:443> ServerName webmail.nkosi.org:443 UseCanonicalName DNS

ErrorLog /var/log/apache2/nkosi.org-webmail-error.log CustomLog /var/log/apache2/nkosi.org-webmail-access.log common SSLEngine on SSLCipherSuite HIGH SSLProtocol all -SSLv2 SSLCertificateFile /etc/apache2/ssl/nkosi_server.pem SSLCertificateKeyFile /etc/apache2/ssl/priv/nkosi_privatekey.pem SSLCertificateChainFile /etc/apache2/ssl/cacert/class3.crt

DocumentRoot "/var/www/nkosi.org/webmail" <Directory "/var/www/nkosi.org/webmail"> Options Indexes AllowOverride None Order allow,deny Allow from all </Directory> </VirtualHost>

<VirtualHost 127.0.0.1:80> ServerName webmail.nkosi.org DocumentRoot /var/www/nkosi.org/webmail ServerAdmin banto@nkosi.org Alias /favicon.ico "/home/arq/favicon.ico" RedirectPermanent / https://webmail.nkosi.org

<Directory /> Allowoverride All </Directory>

</VirtualHost>

a2ensite webmail a2enmod ssl /etc/init.d/apache2 reload

dúvidas e repostas no ICP-Brasil